如何對抗加密勒索軟體?

加密勒索軟體,像是 CryptoWall、CryptoLocker 和 TorrentLocker 會加密您儲存在電腦甚至是網路磁碟裡的檔案。一旦遭到感染,您只能選擇支付贖金以取回檔案的存取權,否則只能放棄所有先前存放在電腦或儲存裝置中的珍貴資料。

隨著遭惡意軟體感染的風險持續增加,感染途徑也日新月異,以每天、每小時的速度快速的散播。Synology 意識到惡意軟體日益猖獗的問題,推出像是安全諮詢中心等強大的安全措施,定期提供安全性更新,為客戶攔截任何潛藏的危機。近來,我們更發現有一些新的加密勒索軟體將矛頭轉向個人檔案甚至是網路裝置。接下來,我們會介紹 Synology 全方位的多版本備份解決方案將如何拯救您的電腦和 NAS 伺服器,遠離惡意攻擊。

設定 Synology NAS 系統自動更新

Synology 致力於在發現惡意軟體攻擊的當下,採取立即措施來修正潛在的安全性問題。隨著網路犯罪猖獗及高階惡意軟體日益發展,Synology 產品安全事件應變小組 PSIRT (Product Security Incident Response) 會進行即時的資安事件處理,包括 8 小時的弱點調查、 15 小時的弱點修復,在 24 小時內解決弱點並釋出安全性更新,確保產品安全且可靠。

我們建議使用者在系統內設定自動更新,自動安裝最新的 DSM 最新版本。

設定新的管理員名稱

駭客除了透過系統的漏洞進行加密勒索,另一常見的方式就是駭客利用暴力破解帳號密碼,尤其暴力破解 admin 帳號密碼從而取得系統控制權進而達至修改系統代碼或安裝勒索軟體。

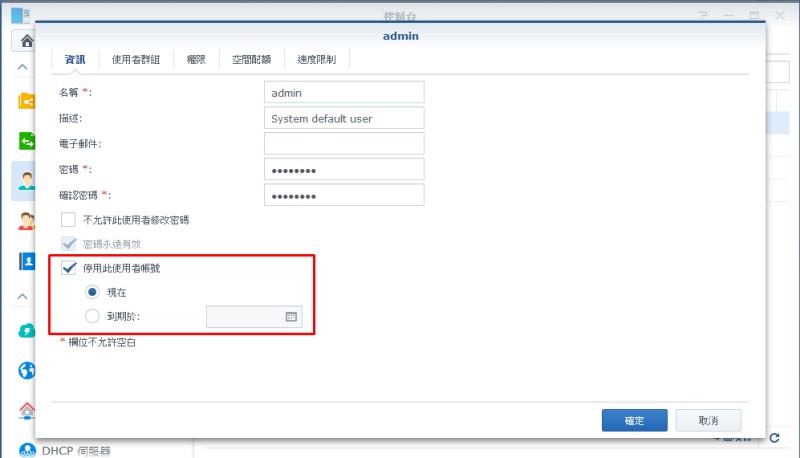

停用預設的 admin 帳號

我們建議使用者停用系統預設的 admin 帳號,並且設定一組強密碼來保護帳號。如果使用者目前使用「admin」名稱登入。可至控制台(Control Panel ) > 使用者(User)建立新的使用者帳號。如果設定新的使用者帳號名稱,預設的 admin 即會被停用。

提升帳號密碼強度 及 啟用二階段多重驗證

1 設定強密碼

一組強密碼可以確保你的系統免於未經授權的登入行為。設定密碼時,記得設定含有大小寫字母、數字以及特殊符號的複雜組合。

如何更改帳號密碼:控制台(Control Panel ) > 使用者(User)> 點選希望修改密碼的使用者 > 編輯 ( Edit )

2 避免多組帳號設定相同密碼

多組帳號設定相同的密碼,同樣也是一個風險極高的行為,因為駭客如果掌握了其中一個帳號密碼,他們也可以輕易的控制其他帳號

如何更改帳號密碼:控制台(Control Panel ) > 使用者(User)> 點選希望修改密碼的使用者 > 編輯 ( Edit )

3 強制帳號使用強密碼

設定 Synology NAS 裡的密碼憑證,可以至控制台(Control Panel ) > 使用者(User)> 進階(Advanced)裡自定義密碼的設定規則,調整設定密碼的強度,當新的使用者要註冊一組新帳號時都必須遵守這個規則。

了解如何設定密碼規則

4 啟用二階段多重驗證

如果使用者想要為帳戶建立更進階的保護措施。我們建議使用者啟用二階段驗證。使用者若要在 DSM 帳戶與 Synology Account 上執行二階段驗證,需要一個行動裝置,以及一個支援一次性密碼(TOTP)協議的身分驗證 App。每一次的登錄活動都會需要身分驗證以及一組透過 Microsoft Authenticator、Authy 或其他身份驗證 App 所發送,有時間限制的 6 位數密碼,以避免任何未經授權的登入行為。

了解如何設定二階段多重驗證

設定基本的 DSM 安全性功能

使用者可以到控制台(Control Panel )>安全性(Security)選項中設置數個安全性設定。

IP 自動封鎖

在控制台(Control Panel) > 安全性(Security) > 自動封鎖(Auto Block)可進行自動封鎖的設定,封鎖嘗試登入失敗多次的用戶端 IP 位址。

管理員可以將特定的 IP 位置加入到黑名單,以避免可能的風險或暴力攻擊。使用者可以依據環境以及使用者類型,來配置嘗試登入的次數。需提醒的是,大多數的家庭和企業只有一個外部 IP 位址提供使用者使用,IP 位址通常是動態的,且會在幾天或幾週後改變。

了解如何設定自動封鎖

帳號保護

自動封鎖功能可以將嘗試登入失敗多次的用戶端 IP 位址加進黑名單,帳號保護可讓帳號不被未信任的用戶端登入。使用者可以在控制台(Control Panel )> 安全性(Security)> 帳號保護(Account Protection)進行設定,透過啟用帳號保護功能,讓帳號免於被未信任且嘗試登入失敗過多次的用戶端登入,降低帳號遭到暴力破解攻擊的風險。

了解如何設定自動封鎖

啟用 HTTPS 及 Let’s Encrypt 數位憑證

啟用 HTTPS 可以加密與保護 Synology NAS 與連接用戶端之間的網路流量,防止竊聽(Eavesdropping)與中間人攻擊(man-in-the-middle attacks)。

使用者可以在控制台(Control Panel )>網路(Network)> DSM 設定(DSM Setting)進行設定。選取將 HTTP 自動重新導向 HTTPS 的複選框,你就會透過 HTTPS 連線至 DSM ,並發現位址欄的 URL 從 「http://」轉成「https://」。請注意 https 的預設埠號為 443, http 為 80 。如果過去曾進行特定的網路或防火牆設置,則可能需要重新更新設定。

了解如何啟用 HTTPS

Let’s Encrypt 數位憑證範例影片

進階:客製化的防火牆設定

防火牆可以擔綱虛擬屏障,依據設定的規則來阻隔來自外部的網路流量。使用者可以在控制台(Control Panel )>安全性(Security)> 防火牆(Firewall)進行設定,防止未經授權的登入活動與控管可訪問的服務。你可以決定允許或拒絕特定的 IP 位址訪問特定的網路接口,例如允許從特定的辦公室來進行遠端存取,或者僅允許訪問特定服務與位址等。

了解如何設定防火牆

停止使用通用即插即用 (UPnP) 及 調整網路連接埠

停止使用通用即插即用 (UPnP)

通用即插即用 (UPnP) 可讓支援零組態網路設定的各種裝置相互連結。換言之,當 UPnP 裝置連上網路時,會自動完成網路設定,免去設定的麻煩實現「隨插即用」技術核心概念。

但是使用通用即插即用 (UPnP) 即是把所有可用的網路連接埠都連線到網際網路 ( Internet ),代表駭客有更多機會透過不同的服務進行攻擊。

調整預設網路連接埠

DSM 預設的連接埠號碼 HTTP(5000)與 HTTPS(5001)調整成自定義的埠號並無法防止針對性的攻擊,但可以預防常見針對預設服務的攻擊。

要調整預設的設定,可以至控制台(Control Panel) > 網路(Network)> DSM 設定(DSM Setting)裡自定義埠號。

停用不常用的網路連接埠

駭客有機會透過不同的服務及網路連接埠進行攻擊,不設定不常用的網路連接埠可減少駭客攻擊的機會。

如果使用者經常進行 SSH 存取,那也建議更改預設的 SSH(22)端口。使用者也可以部署反向代理,降低對於特定網路服務的潛在攻擊,進一步提高安全性。反向代理通常可以隱藏伺服器的特定資訊,例如實際的 IP 位址等。

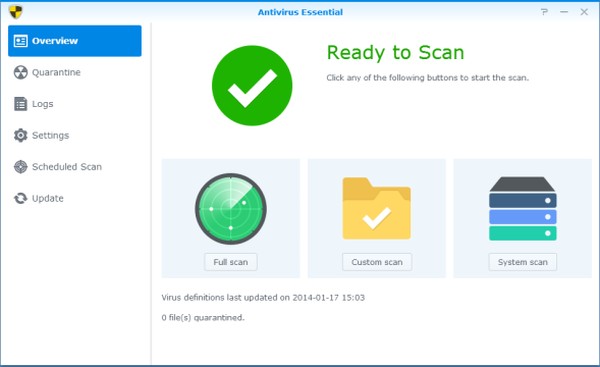

安裝防毒套件

安裝 Synology 開發的免費防毒套件 Antivirus Essential,或購買防毒軟體廠商 McAfee 為 Synology 打造的專屬套件

Antivirus Essential

Antivirus Essential 是免費且操作簡易的防毒套件,可保護您的 Synology NAS 及檔案免於病毒侵害。

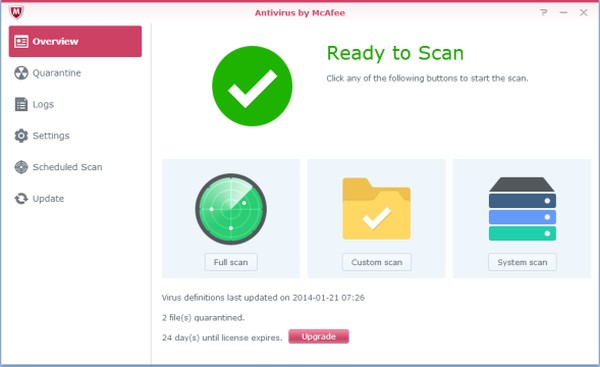

Antivirus by McAfee

Antivirus by McAfee 採用業界最完整的掃描引擎及技術,可為您 Synology NAS 上的寶貴資料及系統磁區提供安全的防護。您可以手動或是依排程來執行病毒掃描,而自動更新病毒碼的功能也能確保您每次進行掃描時皆能受到最新的病毒碼保護。

使用加密共用資料夾

DSM 支援 AES-256 位元的軍事等級加密技術,防止物理的數據提取威脅,管理員可以為新建立的或是現有的共用資料夾進行加密。要加密現有的共用文件夾,可以至控制台(Control Panel) > 共用資料夾(Shared Folder)中編輯文件夾,在「加密」選項中設置加密密碼,DSM 將開始對文件夾進行加密。由於如果沒有使用金鑰就無法恢復加密的數據,建議使用者妥善保存加密共用資料夾的金鑰。

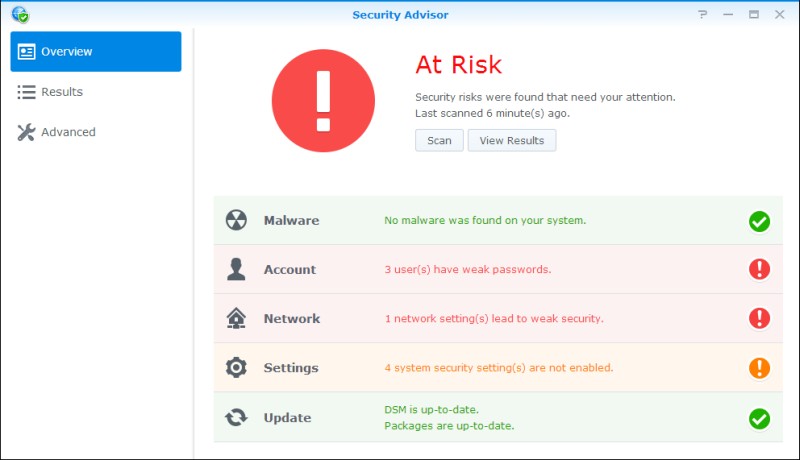

最後一步:啟動安全諮詢中心(Security Advisor)

安全諮詢中心(Security Advisor)是 DSM 預設的安全性應用程式,可以掃描 Synology NAS 的整體設定,並提供建議以確保裝置的安全性。例如,安全諮詢中心可以檢測到是否開啟 SSH 服務,是否發生任何異常的登入活動,以及是否更動過 DSM 系統檔案等。